Votre FAI vous suit. Comment récupérer votre trafic Programme OpenVPN pour récupérer du trafic

La sécurité des données pour une heure de travail au Global Merezhі aujourd'hui n'est pas entourée de plus que zahist koristuvacha des virus chi shakhraiv. En fait, qu'il s'agisse d'un diya - un examen du contenu, l'absence d'un commentaire, la transition vers le site Web simplement - vous pouvez gagner à des fins commerciales ou en tant que malfaiteurs. Comment protéger quelqu'un et garantir l'anonymat sur Internet ? CHIP favorise une pincée d'options pour résoudre le problème.

Méthodes d'identification

La principale méthode de "calcul" de la spécialité d'un correspondant à Merezh est l'attribution de son adresse IP, qui permet de calculer la répartition géographique des personnes et de savoir exactement de qui il s'agit. De cette façon, ils s'adaptent activement en tant qu'organisation de protection de droite via SORM (un système de mesures techniques pour sécuriser les fonctions des entrées opérationnelles-rozshukovy avant d'être installés sur l'aide du FSB, en tant que règle de droit sur les communications, pour tout opérateur de télécommunications, qui travaille sur le territoire Russie), ainsi que d'autres parties, par le biais de systèmes push-to-analytiques similaires pour la collecte d'informations. Sur le calcul de l'IP koristuvach, vous pouvez boire un peu plus d'une heure. L'adresse spécifique se trouve dans le bulletin remis au premier opérateur de l'adresse, et les forces de l'ordre suffisent pour obtenir une demande distincte d'appel aux données personnelles de l'abonné. Même si l'adresse IP est attribuée dynamiquement, cela prend un peu plus d'une heure. À ce stade, le fournisseur du rozkrіє pіdmerezhu, scho inclut une liste d'objets, la liste des adresses, en les triant pour permettre à un certain nombre d'échantillons de calculer le nombre de personnes nécessaires.

Pour comprendre, de vin pour savoir, c'est plus facile: toutes les adresses IP sont liées aux adresses MAC du propriétaire, sur quelle base fonctionne le coristuvach, - ordinateurs portables, ordinateurs, tablettes et smartphones. Ti, à la base, limitera l'accès au réseau de télécommunications, tel qu'installé à un emplacement spécifique sur la carte (routeurs de rôle, autres stations de base, routeurs Wi-Fi, etc.). Pour cette raison même, le choix d'une adresse IP à l'insu du koristuvachiv a conduit à plusieurs reprises à de grands scandales qui ont conduit à la confidentialité. Par exemple, des équipes de cartographes de Google ont réussi à collecter des données à domicile sans fléchettes et ont ainsi créé une carte interactive de l'emplacement géographique des coristuvachs, et Apple a suivi les appareils iOS, choisissant la géolocalisation et les ponts pour se connecter à la station GPS connectée. à l'opérateur de base. Les informations sur les événements de Merezh sont activement collectées par les forces de l'ordre, de sorte qu'elles s'intéressent à l'échange de contenu multimédia sur Internet, aux forces de l'ordre et aux services de publicité et de marketing, elles les mettent donc sur Internet-koristuvachiv "dossier ", afin que nous puissions vous aider

Adresses IP de Krіm dans l'identification des cookies d'aide à la spécificité - fichiers de service, dans lesquels des informations sont collectées sur les sessions du robot et du serveur avec la ressource Web (système d'exploitation, navigateur, taille de l'écran, paramètres régionaux, fuseau horaire, etc.) , ainsi que les journaux de ces mots de passe, qui peuvent également saisir la personne suivante. De nombreux sites Web installent un cookie spécial dans le système, afin de surveiller l'activité des téléspectateurs non seulement sur cette ressource, mais également sur d'autres. Je ne quitterai pas le rôle joué par les réseaux sociaux, qui accumulent un nombre croissant d'informations sur la peau d'une personne, si j'y ai été inscrit. Si vous ne sortez pas de votre dossier public dans les médias sociaux, si vous travaillez sur Internet, il y a de grandes chances que l'historique de la visite des sites soit laissé dans le service, et encore plus activement "comme" des matériaux sur divers ressources en ligne, autant de données sont enregistrées navit après avoir vu le questionnaire (donc vous, évidemment, vous pouvez le voir).

Première méthode : modes de navigation privés

Au cours des deux dernières années, les revendeurs de navigateurs Internet (Mozilla Firefox, Internet Explorer, Google Chrome, Opera) ont commencé à doter leurs produits d'une fonction spéciale d'incognito robotique. Ce mode diffuse le lancement de la session du coristuvach, comme si dans l'histoire, une blague qui dans le journal n'est pas publiée sur le site. De plus, le navigateur peut supprimer indépendamment tous les cookies, fichiers horaires et saisis dans les formulaires d'inscription une fois la session terminée (fermeture de tous les onglets en mode incognito) - plus de signets et de fichiers téléchargés. Ce mode imite également l'extension du navigateur, ainsi que les données spéciales du koristuvach. Au besoin, ils se trouvent être activés manuellement à la main aux divisions appropriées.

Malgré l'examen des services publicitaires, comment vérifier l'activité des coristuvachs à Merezh pour les cookies, afin que nous prononcions de manière intrusive les biens et services sur eux, dans les navigateurs modernes, les implémentations et un autre mécanisme de confidentialité, détournant l'en-tête de la partie Web gardant le activité. La technologie Do not track est actuellement installée dans Mozilla Firefox, Google Chrome, Internet Explorer et Safari. Dans certaines versions de ces navigateurs, il est activé dos à dos, et dans d'autres versions, il est nécessaire de l'activer indépendamment. Les ports d'autres navigateurs n'ont pas une telle fonction.

Anonymiseur et proxy

Une autre méthode différente pour garantir la confidentialité dans Merezh consiste à arrêter l'anonymisation du robot avec les services Internet via des serveurs proxy. Vous devrez régler manuellement l'ordinateur et le plus souvent le mettre en marche pour augmenter la vitesse d'échange de données, y compris les fonctions principales (par exemple, ne fonctionne pas avec Flash-animation et ActiveX-vmist) et l'activité de bordure du navigateur (le navigateur ne pourra pas revoir le fichier via le fichier vbudovaniya) gestionnaire zavantazhen) grâce à la nécessité de préserver la confidentialité. De plus, il est tout à fait sûr que le robot sous le proxy sera mécontent : les adresses de ces serveurs sont activement bloquées pour intimider les spams massifs, les attaques DDoS, les pénétrations non autorisées, etc.

"Anonyme" peut être fait en changeant les adresses IP - ces programmes étaient particulièrement populaires pour une raison quelconque, les infections protéo sont moins nécessaires pour d'autres raisons. Dans leur description de leurs créateurs, ils déclarent à propos de "l'acquisition IP" - il est entendu de changer cette redirection vers l'une des listes de procurations, qui est inférieure aux "lumières" du Global Merazh, inférieure doit être autre. La meilleure façon est de sélectionner des clients spéciaux pour promouvoir la distribution des échanges de trafic P2P, auquel cas il ne sera pas possible de connaître les noms. De telles décisions sont plus pertinentes aujourd'hui, les fragments qu'elles contiennent ne sont pas la même liste de serveurs, mais d'autres adresses IP de serveurs spécifiques sur Internet, qui, naturellement, changent même une par une, transférant des informations fragmentées. Il sera très important de signaler les activités illégales (ou peut-être, les éclats du précédent pour compter les corylistes BitTorrent, car les anonymiseurs déclenchent, peu d'espace). Avant de tels programmes se trouvent Tor, I2P et JAP.

Іsnuyut façons de recycler et d'analyser le trafic dans les espaces publics. Sachant, avec certaines adresses sur Internet, que vous réglez l'ordre, vous pouvez au moins vous renseigner sur votre comportement. La meilleure façon de "surveiller" votre trafic est Tor, un réseau décentralisé de serveurs proxy. L'entrepôt dispose d'un programme qui anonymise le trafic TCP / IP et d'un filtre proxy pour les pages Web, qui sécurise en outre l'anonymat. Tout le trafic est crypté, et il est impossible de traverser du côté du fournisseur, les shards de la route sont des paquets transférés pour être divisés en lances, ils sont transférés entre les nœuds de la frontière, et ils changent constamment (peau dix fibres ). A l'heure actuelle, Tor fonctionne pour le compte d'environ 2500 serveurs différents, vers lesquels il existe en alternance des connexions "big-ball" avec cryptage. Derrière le verrouillage du cuir, un paquet de ces lignes médianes passe par trois nœuds territorialement distants, qui sont choisis par rang vipadkovy, étant cryptés avec des clés de sécurité. Sur le nœud de la peau, on sait que le programme savait qu'un fragment de données était directement envoyé à quelqu'un - c'est similaire, comme nettoyer la cibuline et le chou.

Que devez-vous savoir sur TOR ?

Tor aide à garder une trace de la route des données qui est transmise. La sécurité logicielle sera le cordon du problème de cryptage.

Préparation

Pour installer Tor sur un ordinateur, mieux vaut se préparer à collecter l'anonymiseur à la fois depuis le serveur proxy et le navigateur Aurora (une version fork de Firefox) depuis le site du projet torproject.org. Après l'installation du programme (principalement sur une clé USB), le client du serveur proxy démarrera et le navigateur aura tous les paramètres d'anonymisation activés.

Dodatkovo

Autres services

JAP (anon.inf.tu-dresden.de) prend votre spécialité en faisant passer le trafic par le lanscuzhok dotty mix-server, l'amarrage de votre adresse ne devient pas insupportable. Sur le réseau de peering Netsukuku (netsukuku.freaknet.org), la sonnerie DNS pour la fusion IP est créée par ANDNA, afin que le trafic puisse être bloqué par le routeur.

Anonymat mobile

Pour les appareils mobiles basés sur Android, un programme a été créé qui utilise la technologie et le code pour le projet Tor - Orbot. Il s'agit de la console Tor pour connecter les services du programme pour les appareils avec accès root. D'autres appareils peuvent accéder à Tor via le navigateur Orweb. En outre, le proxy-merezh prend en charge le messager Gibberbot.

Suivre dans le Merezh

À propos du koristuvach statistique moyen à Merezh, vous pouvez aujourd'hui en voir plus «sur le même écran», vous pouvez le révéler vous-même. Sur le site youhavedownloaded.com, vous pouvez découvrir comment les adresses IP ont été copiées par les fichiers torrent et les fichiers issus de l'hébergement de partage de fichiers (les téléchargements DHT sont effectués, les balises informatiques sont supprimées, qui participent à la diffusion, et les délais). Vtіm, tsya іnformatsija ne zavzhd à produire avant la fin du coristuvach, les fragments indiquent souvent des adresses IP sur l'ensemble de la zone locale. Sur le site, vous pouvez consulter les statistiques et votre propre adresse.

Internet parallèle

I2P est l'ensemble du projet de création d'un réseau crypté, similaire à un réseau peer-to-peer, mais qui ne doit pas être stocké dans l'adresse IP et l'adressage DNS (les sites peuvent avoir une URL comme sitename.i2p). Il est décentralisé, comme un excellent tracker torrent (susceptible d'être utilisé pour la distribution des noms du système via DHT), sans nécessiter de connexion ni commander de possession de serveur, et le trafic lui-même, comme Tor, est transitif et partagé entre les transporteurs aériens . Formellement, tous les logiciels relais qui déchiffrent et chiffrent le trafic d'entrée et de sortie d'I2P, peuvent tromper leur ordinateur dans le rôle d'un serveur Web et ouvrir un site anonyme d'I2P pour quelques clés (minimum-GI-serveur Web avec un script C et Perl). Derrière le grand rahunka, l'idée est de réaliser l'implémentation des programmeurs jart concernant l'avancement des programmes depuis localhost - effectivement, toutes les données sont basculées vers un poste de travail spécifique, de manière à passer en I2P, mais s'il est impossible de calculer le appels. Une fois le logiciel client multiplateforme installé, vous pouvez exécuter votre site en I2P via un navigateur Web standard. Pour cela, vous devez définir l'adresse proxy 127.0.0.1:4444. Vous pouvez également l'utiliser sur ces sites via un ensemble de proxys publics. Le plus grand et le plus stable d'entre eux est awxcnx.de (tinyurl.com/8x9okb2).

Que pouvez-vous savoir sur 2P ?

Dans I2P-merezhі, il est important d'héberger des trackers torrent, ainsi que des sites avec des bases de données personnelles. Jusqu'au reste, par exemple, le service Rusleaks, qui publie des informations sur divers scandales Internet. De toute évidence, il existe de nombreuses ressources avec des "sirim" et des contenus illégaux, parmi lesquelles il existe diverses bibliothèques électroniques, des portails de contenu.

Il est facile de toucher à « l'anonymat » du merezhi.

L'article vous aidera à déterminer quel VPN est spécifiquement nécessaire pour vous et à choisir un fournisseur, ainsi qu'à vous renseigner sur les pierres sous-marines, les technologies et les alternatives.

Ce matériel est juste une description du VPN avec un œil sur les fournisseurs, les rendez-vous pour le développement scandaleux et la solution d'autres problèmes connexes. Comment atteindre l'anonymat complet en un rien de temps et 100% de confidentialité ne vous apprendra pas.

Qu'est-ce qu'un VPN ?

Réseau privé virtuel(Clôture privée virtuelle) - une clôture avec des extensions, comme si elle était créée au-dessus de quelque chose d'autre au milieu, cryptant les technologies, créant des canaux protégés pour l'échange de données.

Le serveur VPN avec oblіkovymi enregistre koristuvachіv tsієї merezhі et leur sert de point d'entrée sur Internet. Le trafic chiffré y est transmis.

Ci-dessous, nous vous parlerons des fournisseurs qui donnent accès aux serveurs VPN dans différents pays. Jetons un coup d'œil les uns aux autres, est-ce nécessaire ?

Vigodi a rencontré le VPN vikoristannya

1. Changer les "adresses"

Certains types de Russes légaux ont-ils besoin d'une adresse IP différente ?

2. Zahist sous la forme de mauvais esprits

Voir le fournisseur vlady VPN ne vous ment pas, mais vous protège :

- L'administrateur du bureau, qui recueille des preuves compromettantes sur vous et adore tout simplement lire les fiches des autres ;

- Shkolyariv, comment ajouter l'écoute clandestine au trafic d'un point WiFi public.

Inconvénients de l'utilisation d'un VPN

Chvidkist

La vitesse d'accès à Internet pendant une heure selon le fournisseur VPN peut être inférieure, inférieure sans elle. Nous devons utiliser un VPN gratuit. Jusque-là, vous pouvez être instable : couchez-vous dans une heure, ou terminez le serveur inverse.

Problèmes techniques

Le fournisseur VPN peut être la cause de la panne. Surtout que le vin est petit et petit.

Le plus gros problème : le vpn s'est activé et n'a rien dit à personne. Tréba les prostituées après cela, votre connexion a été bloquée pour des problèmes avec le serveur.

Sinon, vous pouvez le faire comme ceci : écrivez des commentaires malveillants sur l'état de votre prêt d'appartement, et le VPN s'allumera progressivement et la véritable adresse IP apparaîtra dans l'administration, mais vous la manquerez, et le tribunal vous le rappellera et préparer le plan de vengeance.

Anonymat d'Uyavna

Les informations sur votre trafic sont partagées avec un tiers. Les fournisseurs de VPN demandent souvent lors des entretiens : "Est-ce que vous enregistrez les journaux ?". Les puants disent: "Ni, ni, absolument rien!". Ale їm ne crois rien. І pour ces raisons.

Aux fins de la licence des fournisseurs de VPN, il est écrit que le corystuvach n'a pas le droit de violer les droits d'auteur, de lancer des programmes de piratage, de diffuser du spam et, en cas de dommage à l'enregistrement physique, est bloqué sans restituer l'argent. Exemple : Conditions d'utilisation d'ExpressVPN. Pourquoi est-il si évident qu'ils sont koristuvach dans la mesure contrôlée.

Et parfois, les fournisseurs de VPN, par exemple Astrill, exigent une preuve SMS pour activer l'enregistrement facial (non applicable pour les numéros russes). Vous souhaitez transférer votre IP et chiffrer le trafic ? Ok, mais un nombre pour chaque vipadok, c'est trop.

Et les questionnaires pour l'heure d'enregistrement des actes publics sont parfois chargés d'entrées. Par exemple, pourquoi un fournisseur VPN a-t-il besoin d'un index postal d'une personne ? Des colis de Nadsilati sur Novy Rik ?

La particularité du koristuvach est aussi peut-être butin Identifié derrière les cartes bancaires (via le système de paiement gamants, qui sont utilisés pour les cartes virtuelles). Les fournisseurs de VPN Deyakі privablyuyut koristuvachіv tim, scho acceptent comme paiement par crypto-monnaie. Tse plus à l'anonymat.

Choisissez un service VPN

VPN-provideriv - hoch hoch rowing gati. Aje tse pributkovy business avec un seuil d'entrée bas. Si vous mettez un tel aliment sur le forum, les prestataires de services s'enfuiront et se rempliront de leur publicité.

Pour aider au choix, le site bestvpn.com a été créé, où les notes sont publiées et examinent les fournisseurs de VPN.

Brièvement, parlons des meilleurs services VPN (pour bestvpn.com), qui ont un programme pour iOS.

ExpressVPN

96 sites dans 78 pays. Garantie de remboursement de 30 jours en cas de panne de service. Є programmes pour OS X, Windows, iOS cet Android. Vous pouvez travailler avec 5 annexes à la fois.

Prix: de 9,99 $ à 12,95 $ par mois (dépôt pendant la période de paiement).

Accès Internet Privé

25 pays. Є programmes pour OS X, Windows, site du projet.

Prix: de 2,50 $ à 6,95 $ par mois (dépôt pendant la période de paiement).

VPN IP Vanish

Ponad 60 pays. Є Clients VPN pour iOS, Android, Windows, Mac, Ubuntu, Chromebook et routeurs. Є mozhlivist pratsyuvati une heure avec des dépendances kіlkom.

Paranoïaques optimistes

Duzhe tsіkaviy marketing caché. La puanteur essaie de se débarrasser du trafic de cryptage non pas via un, mais via deux ou trois serveurs.

Ma pensée est quelque chose comme ça : si un VPN est nécessaire uniquement, pour l'obtenir d'un tel pays, alors je n'ai pas de sens. Et dans quelle mesure est-il vrai, que transférer le sens en même temps via trois serveurs étrangers?

Alternatives

Serveur Vlasny OpenVPN

Tor

Le trafic à la frontière de Tor est transmis par un petit nombre de serveurs indépendants à différents points de la terre de manière cryptée. C'est une façon de spécifier l'adresse IP réelle du koristuvach. Ale, l'histoire de Ross Ulbricht (le chef de la route de la soie) nous parlera de celles dont sont riches les services spéciaux américains.

Avantages:

- Sans frais;

- Accès à l'oignon-merezhі ("darknet"). Le nombre de sites disponibles uniquement à partir du navigateur Tor est faible. Tous vos systèmes de recherche (Grams), boutiques, bibliothèques, échanges de crypto-monnaie, systèmes de publicité contextuelle, encyclopédie Onion Wiki. Ale, pour un Russe respectueux des lois, il n'y a rien dans la ville de Merezh.

Minusi:

- Povіlna swidkіst.

Que pensez-vous Roskomnaglyad?

Pratsіvniki vіdomstvo vkrai insatisfait tim, scho rosіyani pragvat anonimnostі in merezhі. Il n'y a pas si longtemps, l'attaché de presse de Roskomnaglyad a qualifié les Tor corystuvachs d'"abandons sociaux", et l'agence a plaidé pour la barrière des anonymiseurs. Mais les Russes n'écoutent pas de telles pensées. Egor Minin (le fondateur de RuTracker), stverzhuє, la ressource scho half koristuvachіv yogo peut contourner le blocage.

Aujourd'hui, partout dans le monde, il existe de plus en plus de frontières différentes autour d'Internet. Arrêtez les boucles OpenVPN et nous devrons les contourner et trouver des moyens d'activer le service comme d'habitude. Le grand pare-feu chinois, par exemple, bloque les activités VPN-merezhi à la fois en Chine et au-delà.

Eh bien, évidemment, il est impossible de passer par des tunnels VPN. Cependant, les pare-feu pliables utilisent efficacement les technologies DPI qui permettent de décrypter les paquets, de les parcourir, et le cryptage SSL a été effectué lorsqu'ils ont été cryptés.

Іsnuyut différentes façons de résoudre le problème, la plupart d'entre elles transférant pour changer le serveur lui-même. Dans cet article, nous examinons les différents moyens qui s'offrent à vous. Si vous souhaitez capter des signaux VPN et que vous avez une redirection de port quotidienne sur le port 443, vous devrez contacter votre fournisseur VPN et lui demander s'il est prêt à vous donner une solution aux instructions ci-dessous.

Transfert sur le port TCP 443

C'est l'un des moyens les plus simples. Vous n'avez pas besoin de configurer un serveur pour rediriger le trafic VPN sur le port 443.

Gardez à l'esprit que le VPN remplace par défaut le port TCP 80. Faites sonner le pare-feu pour remplacer le port 80 et ne laissez pas le trafic chiffré le traverser. Le HTTPS promotionnel redirige les données via le port 443. Ce port est également privilégié par les géants du web tels que Twitter, Gmail, ainsi que les banques et autres ressources.

OpenVPN triche le cryptage SSL, comme HTTPS, et il est facile de le bloquer avec une triche sur le port 443. Le bloquer ne permet pas de tricher sur Internet, ce qui ne convient pas aux censeurs Internet.

Le transfert est pratique pour être un client VPN, vous pouvez donc facilement passer au port 443. Si votre fournisseur VPN n'offre pas cette fonctionnalité dans le client, vous devrez le contacter de manière inappropriée.

Malheureusement, OpenVPN ne gagne pas la méthode SSL standard, il sera donc cassé la méthode des paquets cassés, comme, par exemple, en Chine, il sera possible de reconnaître le trafic crypté. À ce point de vue, vous devez dodatkovі obtenir un zakhiste.

Obfsproxy

Le serveur crypte les données pour une obfuscation supplémentaire, induisant le code en erreur et ne permettant pas l'utilisation d'OpenVPN. Cette stratégie bat Tor afin de sortir du blocage en Chine. Chiffrement non disponible pour OpenVPN

Obfsproxy peut être installé à la fois sur l'ordinateur du client et sur le serveur VPN. Évidemment, ce n'est pas si sûr, comme une méthode de tunneling, le trafic n'est pas encodé, il n'y a pas besoin de revantations sur le canal. C'est merveilleux de venir chercher des koristuvachs dans de tels pays, comme la Syrie ou l'Éthiopie, avec des problèmes d'accès à Internet. Obfsproxy pour doser juste nalashtuvati et l'installer, є perevagoy insensé.

Tunnellisation SSL pour OpenVPN

Le protocole de socket SSL peut être utilisé comme un remplacement efficace pour OpenVPN. Beaucoup de serveurs proxy vikoristovuyut yogo pour la connexion zakhistu. De plus, ce protocole sera remplacé par un autre VPN. Les oscillateurs OpenVPN fonctionnent sur TLS ou SSL crypté, dont le protocole est également pris en charge par les canaux SSL standard et qu'il n'est pas important de montrer à l'aide d'une analyse approfondie des paquets. Pour l'obtenir, vous pouvez ajouter un niveau de cryptage supplémentaire, les fragments des boules indépendantes des canaux SSL du DPI ne sont pas connus.

Visnovok

Eh bien, évidemment, sans analyse des liens profonds, OpenVPN ne ressemble pas au trafic SSL standard. Zahist peut être acheminé via le port 443. Cependant, dans de tels pays, comme la Chine ou l'Iran, cela sera insuffisant. Les unités de ces pays ont développé des complexes pliants d'entrées pour le trafic Internet. Obov'yazkovo fait appel à tsі factori, inexactitudes de schob niknut zayvih.

Tout le monde comprend que votre fournisseur est au courant de tous vos transferts via Internet, on entend souvent des histoires sur ceux qui surveillent le trafic des clients. Comment savez-vous, comment pouvez-vous vous en sortir?

Comment te suivre

Les prestataires avant le goitre analysent le trafic des coristuvachs pour se conformer aux normes de la législation russe. Zokrema, clause 1.1 de la loi fédérale du 7 juillet 2003 N 126-FZ (telle que modifiée le 5 décembre 2017) "À propos de l'appel" pour dire :

Opérateur SV'IONKOKOKOK'YAYANI Nadavati par l' autorité aux autorités, Yakі Zdіysnuyu-Ruzkukov Dіyalnіst Abo Zobrechennya Rosіyskoi Fedecils, IFFormsіja à propos KorirthvachivsIn par les dispositions de Zv'Inku Ta sur Nadi їн інругиский et Ishіnda Інсу інфорацію ноххідну pour les organes qi Vicannya zavdan, à vipadkah, établi par les lois fédérales.

Le fournisseur lui-même, évidemment, ne collecte pas le trafic. Cependant, le traitement et la classification du vin vikonuє yogo. Les résultats sont écrits dans le fichier journal.

L'analyse des informations principales est effectuée automatiquement. Appelez le trafic du coristuvacha dzerkaetsya inversé sur le serveur SORM (rendez les entrées opérationnelles-rozhukovy), en tant que contrôle du MVS, du FSB, etc., et cette analyse est déjà effectuée là-bas.

Systèmes modernes d'entrepôt SORM-2 є tampon cyclique pour la sauvegarde des données. Le nouveau est chargé d'économiser le trafic qui passe par le fournisseur pour le reste de 12 ans. Depuis 2014 SORM-3 sera lancé. Її le siège social est une collection supplémentaire, dans laquelle peuvent être constituées les archives triaires de l'ensemble de la facturation et de toutes les ligues du jour.

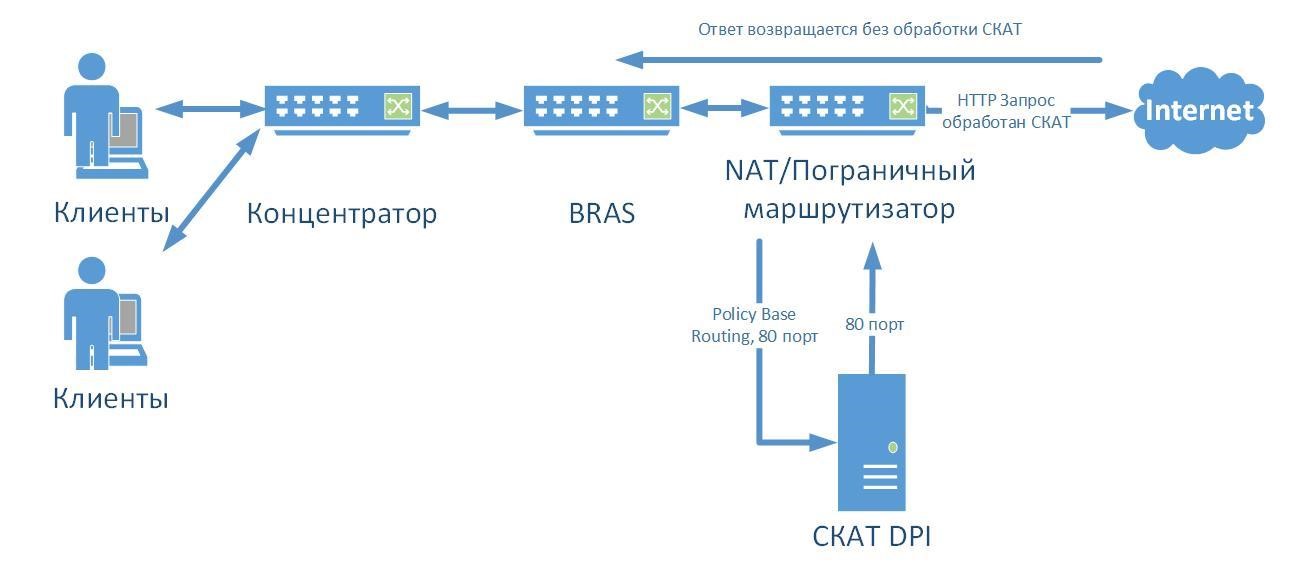

Comment lire le trafic pour obtenir de l'aide DPI

Exemple de schéma Expert SAV

Exemple de schéma Expert SAV

À l'entrepôt SORM, ou bien, vous pouvez gagner DPI (Deep Packet Inspection). Les systèmes Tse (systèmes logiciels et matériels de sondage - logiciel spécial zalіzo zі), yakі fonctionnent sur tous les premiers niveaux (physiques, binaires) du modèle OSI.

De la manière la plus simple, les fournisseurs utilisent DPI pour contrôler l'accès aux ressources (zocrema, aux côtés des sites de la liste «noire» de Roskomnaglyad pour la loi fédérale n ° 139 sur l'introduction de modifications à la loi «Sur la protection des enfants contre les informations qui est en charge de la santé et du développement des enfants” torrents). Ale vzagalі kazhuchi, les solutions peuvent zastosuvat pour lire votre trafic.

Les opposants au DPI affirment que le droit d'être incompétent est inscrit dans la constitution, avant que la technologie ne détruise la neutralité inférieure. Alece ne se soucie pas de la technologie victorieuse dans la pratique.

Le DPI peut être facilement trié, qui est transmis via des protocoles non cryptés HTTP, FTP.

Les systèmes Deyakі également heuristiques vikoristovuyut - signes indirects, yakі aident à reconnaître le service. Par exemple, les indications temporelles et numériques du trafic, et la séquence spéciale d'octets de navigation.

W HTTPS est plus pliable. Cependant, au niveau TLS, à partir de la version 1.1, souvent hackée aujourd'hui pour le chiffrement en HTTPS, le nom de domaine du site est transféré depuis l'open source. Dans ce rang, le fournisseur peut reconnaître le domaine que vous avez entré. Hélas, ils ont volé là-bas, ils ne peuvent pas entrer sans clé privée.

Pour quelque raison que ce soit, les fournisseurs ne remplacent pas le succès de la commande.

C'est trop cher. Et l'axe de surveillance du trafic sur la demande peut théoriquement.

Ceux qui ont été désignés par le système (sinon Camarade Major), appelez-les manuellement. Et surtout, il n'y a pas de SORM du fournisseur (surtout s'il s'agit d'un fournisseur différent). Tout est chuchoté et interrompu par des spivrobitniks ordinaires dans la base de données des données des journaux.

Comment vérifier les torrents

Le client torrent et le tracker échangent généralement des données via le protocole HTTP. C'est le protocole, et donc c'est plus surprenant : examen du trafic du coristuvach à l'aide de l'attaque MITM, analyse, décryptage, blocage à l'aide du DPI. Le fournisseur peut faire plus qu'un grand nombre de données : si le téléchargement a commencé ou s'il s'est terminé, si la distribution a commencé, la quantité de trafic a été distribuée.

Siderіv sait plus important. Le plus souvent, dans de telles situations, les fahivtsy eux-mêmes deviennent des benquettes. Connaissant l'adresse IP du seeder, le beanket peut envoyer au fournisseur des informations sur le nom du seeder, son adresse, l'heure de distribution du seeder, la date, l'adresse IP du seeder, etc.

En Russie, c'est toujours sûr - toutes les lois se situent entre les possibilités d'administration des trackers et d'autres sources de contenu piraté, mais pas le coristuvachiv ordinaire. Cependant, dans certains pays européens, marquer avec des torrents menace de lourdes amendes. Donc si vous allez au-delà du cordon, ne traînez pas.

Que voyez-vous lorsque vous visitez le site

Fournisseur pour vérifier l'URL, que vous avez trouvée, qui analysera le nombre de packages dont vous avez besoin. C'est possible, par exemple, pour des attaques MITM supplémentaires (attaque "man-in-the-middle", people in the middle).

Avec les paquets, vous pouvez afficher l'historique de recherche, analyser l'historique de consommation, lire la liste et vous connecter avec des mots de passe. De toute évidence, le site Web gagne pour l'autorisation sans cryptage HTTP. Heureusement, tout est piégé comme ça.

Si le site fonctionne avec HTTPS, le fournisseur ne devrait avoir besoin que de l'adresse IP du serveur pour ce nom de domaine, ainsi que de l'heure de connexion au nouveau trafic. D'autres données peuvent être transmises via la vue cryptée et il est impossible de les décrypter sans clé privée.

Quelles sont les adresses MAC

Votre MAC adresse le fournisseur à bachel en tout cas. Plus précisément, j'ajouterai les adresses MAC qui se connectent au réseau suivant (ou peut-être pas un ordinateur, mais un routeur, par exemple). A droite, dans le fait que l'autorisation de différents fournisseurs dépend du login, du mot de passe et de l'adresse MAC.

Les adresses MAC Ale sur les routeurs riches peuvent être modifiées manuellement. Sur les ordinateurs, les adresses MAC de l'adaptateur fusionné sont définies manuellement. Donc, si vous voulez travailler avant la première autorisation (ou changer plus tard et demander de relier le compte à une nouvelle adresse MAC), vous ne pourrez pas nettoyer l'adresse MAC du fournisseur.

Qu'est-ce que cela signifie que vous avez un VPN

Si vous gagnez un VPN, le fournisseur vérifiera que le cryptage du trafic (avec un coefficient d'entropie élevé) est envoyé à la même adresse IP. De plus, vous pouvez savoir quelles adresses IP de cette plage sont vendues dans le cadre des services VPN.

Lorsque le trafic provient du service VPN, le fournisseur ne peut pas le supprimer automatiquement. De plus, si vous souhaitez définir le trafic de l'abonné avec le trafic de n'importe quel serveur pour les repères temporels, vous pouvez vous en éloigner. Juste pour le besoin de pliage et de solutions techniques coûteuses. Vіdgі nіhto tak exactement rozrobljatі in vykoristovuvatime.

Buvay, scho raptov VPN "valide" - la même chose peut être la même mit et dans n'importe quel système d'exploitation. Une fois le VPN épinglé au robot, le trafic commencera automatiquement à sortir et le fournisseur pourra l'analyser.

Il est important que l'analyse du trafic montre qu'un gros paquet a été envoyé à l'adresse IP, afin que le VPN puisse potentiellement mentir, et ne rien endommager. Le VPN Koristuvatisya en Russie n'est pas bloqué - il est bloqué pour fournir de tels services aux sites de contournement de la «liste noire» de Roskomnaglyad.

Que se passe-t-il si vous activez Tor

Si vous vous connectez via Tor, le fournisseur cryptera également le trafic. Je déchiffre ce que vous travaillez sur Internet à la fois, vous ne pouvez pas.

Sur le vіdmіnu vіd vpn, de trafіkіy zvіchіy svjamovuєtsya sur le même serveur pendant une longue période, Tor change automatiquement les adresses IP. Évidemment, le fournisseur peut signifier que vous, ymovirno, avez été protégé par Tor, pour crypter le trafic qui change souvent d'adresse, puis l'afficher dans les journaux. Ale zgidno iz la loi ne fera rien pour vous.

Si vous avez votre adresse IP dans la fusion Tor, vous ne pouvez accélérer que si vous avez corrigé le nœud de sortie dans la configuration.

Et que dire du régime "incognito"

Ce mode n'aide pas à cacher votre trafic au fournisseur. Vin requis, afin que vous puissiez voir que vous n'avez pas été bogué par le navigateur.

Le mode navigation privée n'enregistre pas les cookies, les données du site et l'historique de navigation. Cependant, vous accédez à votre fournisseur de bachat, administrateur système et site Web.

Bonjour, bonne nouvelle

Le fournisseur en sait beaucoup sur vous, mais pas tout. Cependant, le budget des autres sociétés ne permet pas d'acheter du DPI, d'installer SORM, ou de mettre en place un système de monitoring efficace.

Comment établir des données juridiques sur Internet, mais pour ceux qui transfèrent la confidentialité, utilisent VPN, Tor ou d'autres moyens de garantir l'anonymat, la possibilité de «dépenser en huile d'olive» pour le fournisseur et les services spéciaux est minime. La garantie 100% Ale ne donne que des affaires 100% légales.